С каждым днем кибербезопасность становиться все более актуальной задачей для производственных компаний. Антивирусные программы, брандмауэры и пароли больше не являются надежной защитой от хакерских атак. Именно поэтому производственные компании нуждаются в комплексном решении по обеспечению безопасности, которое будет учитывать их уникальные требования.

Обмен данными между процессами производства и автоматизации на современном заводе осуществляется не только через локальные сети, но и через интернет. Однако преимущества от высокого уровня сетевого взаимодействия сопровождаются неминуемыми рисками, связанными с вредоносными программами - вирусами, троянами и червями. Угроз становится всё больше, поэтому компании постоянно ищут лучшие способы защиты своих систем.

На выставке Hannover Messe 2016 немецкая ассоциация цифровой промышленности "Bitkom" продемонстрировала, насколько велик риск на сегодняшний день. Опрос 504-х производственных компаний, проведенный ассоциацией, показал, что 69% из них стали жертвами кражи данных, промышленного шпионажа и саботажа за последние два года. Более трети всех инцидентов были связаны с кражей смартфона, компьютера или планшета. Еще 18% сообщили об актах саботажа, направленных на срыв или причинение ущерба бизнес-процессам.

Планирование и оценка рисков

Антивирусные программы, брандмауэры и пароли уже являются стандартными компонентами любого решения IT-безопасности. "Для защиты систем управления производственными процессами от кибератак эти меры недостаточны" - говорит Мартин Райхингер, руководитель департамента B&R по автоматизации процессов. Со слов господина Райхингера становится очевидным, что при проектировании любого нового производства необходимо проводить оценку рисков для создания концепции комплексной кибербезопасности. Правильная стратегия безопасности зависит от процессов, инфраструктуры и прочих местных условий. "В вопросах кибербезопасности не существует единого универсального решения", - подчеркивает Райхингер.

Сегментирование для максимальной отказоустойчивости

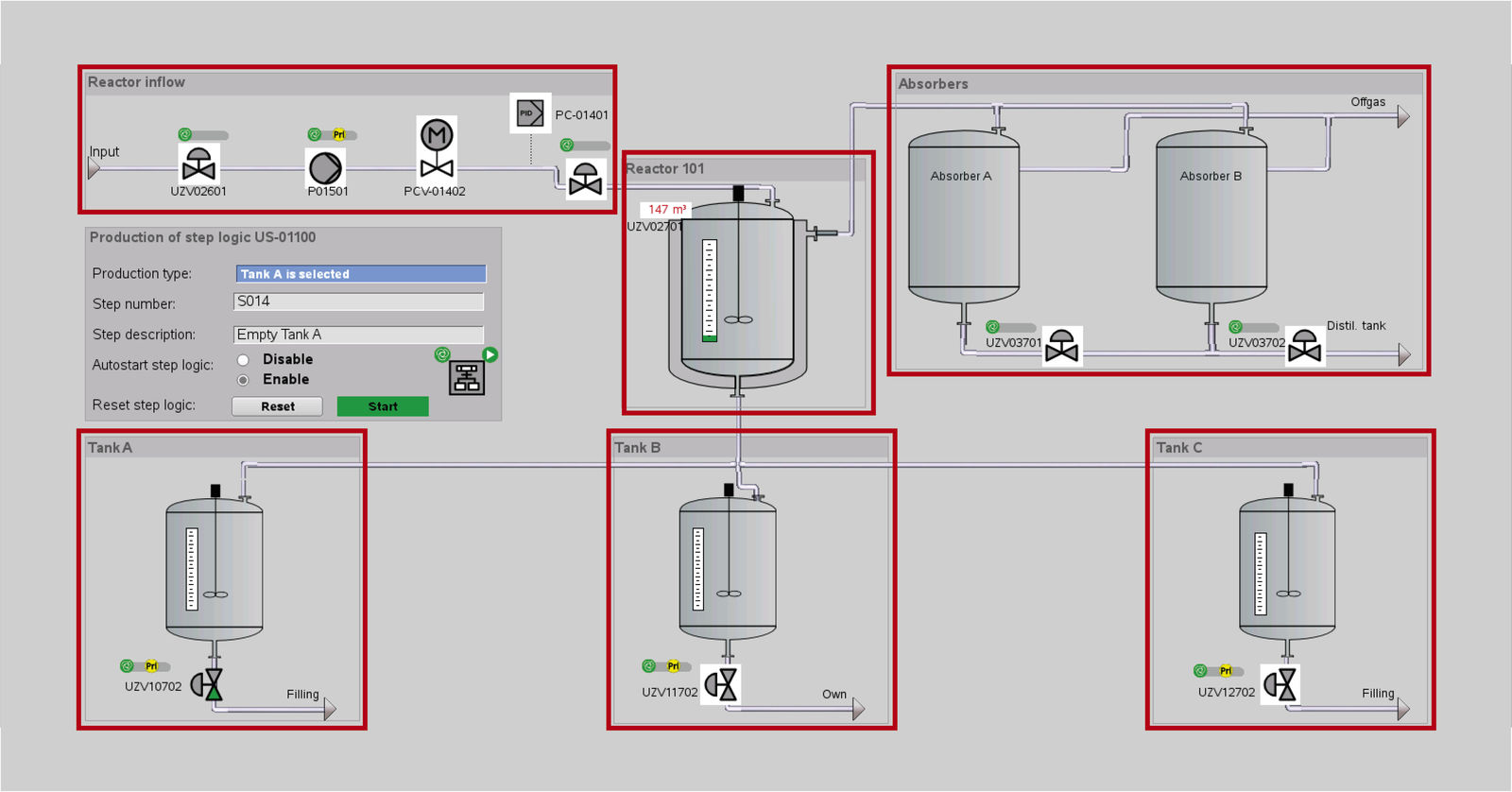

Одним из элементов концепта безопасности может быть выделение производственных этапов в ячейки кибербезопасности по видам задач. Это поможет гарантировать стабильность системы в целом, как объясняет Райхингер: "В случае, если некоторые элементы инфраструктуры подвергнутся атаке, то остальные ячейки смогут продолжить работу. Любая угроза внутри ячейки ограничивается только этой ячейкой».

Если процесс не представляется возможным поделить на ячейки, например, по причине нехватки буферных контейнеров, то в качестве альтернативы систему можно обезопасить путем назначения прав доступа к конкретным задачам. "Важно разграничить зоны ответственности на всех уровнях производства", - говорит Райхингер. Главный принцип - давать права доступа только, если это действительно необходимо.

Двойной брандмауэр для двойной защиты

"Существует множество способов защиты систем управления производственными процессами от кибератак", - говорит Райхингер. Устойчивость к взлому всегда будет оставаться важным аспектом. Архитектура безопасности должна быть спроектирована таким образом, чтобы исключить злоумышленную манипуляцию важными данными.

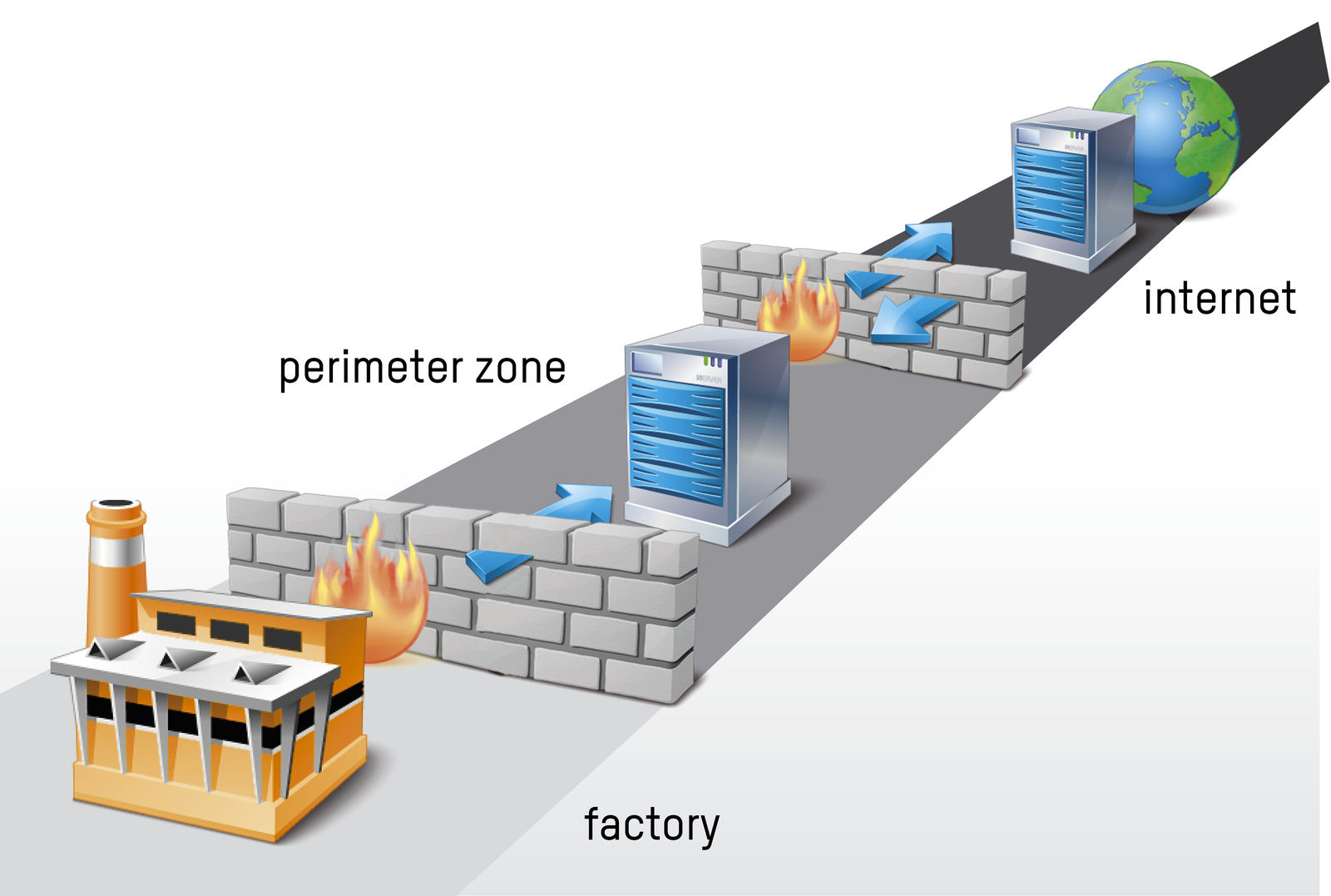

Ключевое правило безопасности систем управления производственными процессами заключается в изоляции системы от систем более высокого уровня безопасным периметром сети, также известным как демилитаризованная зона (DMZ). Данные из системы управления производственными процессами сначала передаются в этот периметр сети, только после этого доступ к данным можно получить извне. Периметр сети защищен либо брандмауэром с тройным подключением (triple-homed), который обеспечивает независимое подключение, либо двумя брандмауэрами от разных производителей. "В большинстве случаев такое решение обеспечивает достаточное время для обнаружения и блокирования атаки при взломе первого брандмауэра", - говорит Райхингер. Технологии полного анализа трафика (Deep packet inspection) обычно также используются для обнаружения несанкционированного доступа в режиме реального времени.

Особая защита SQL-Баз данных

Несравненным преимуществом APROL является то, что SQL-сервер даёт доступ из внешних сетей только на чтение. Такой подход с самого начала делает невозможным для злоумышленников манипуляции с данными на сервере. Кроме того, все APROL-серверы оборудованы встроенным брандмауэром. "Файрволл устанавливается и конфигурируется автоматический при первом запуске", - подчеркивает Райхингер. С целью обеспечения максимально возможной безопасности APROL базируется на операционной системе SUSE Linux Enterprise Server 12 SP4.

Минимизация уязвимостей

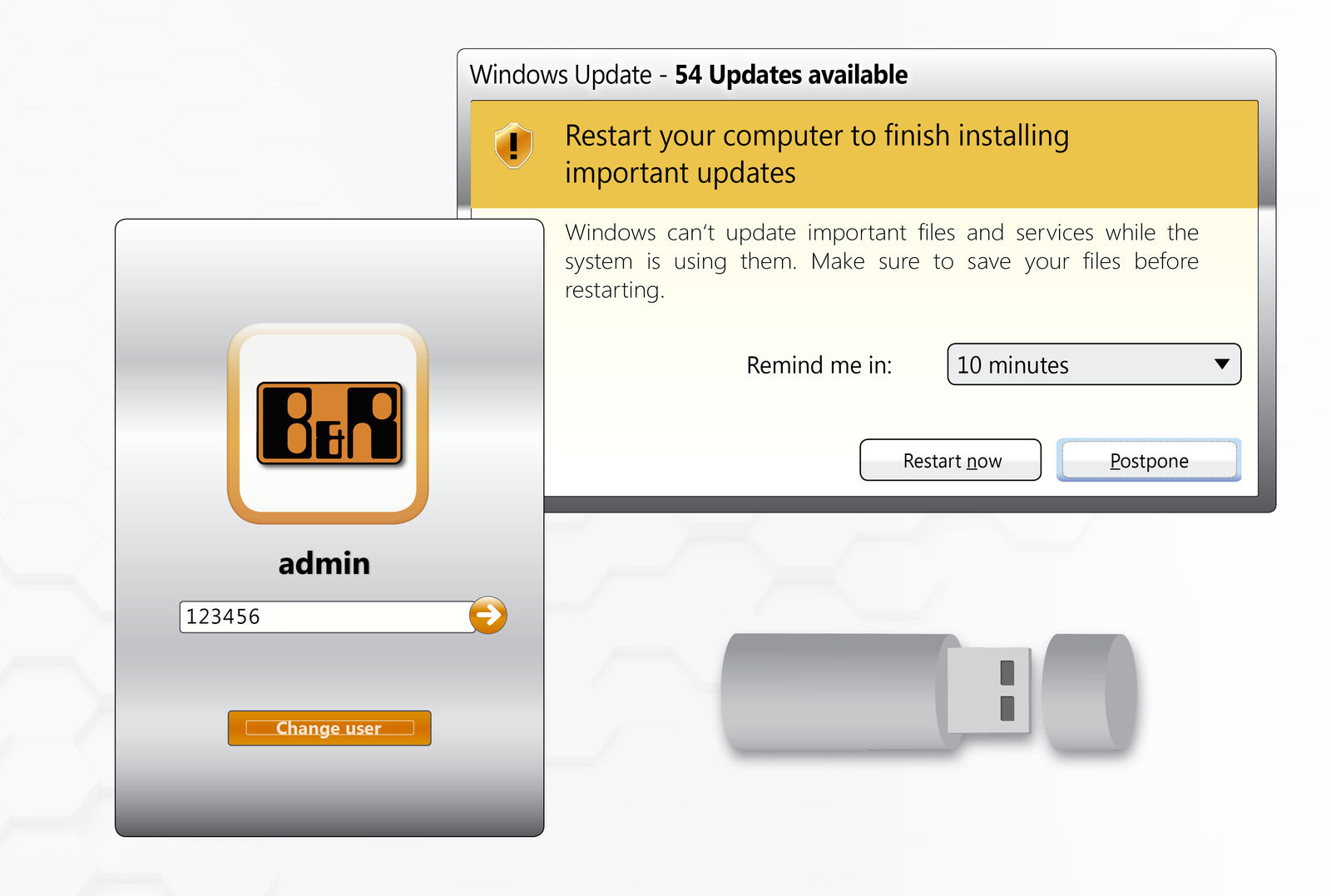

Федеральное бюро по информационной безопасности Германии (BSI) выдвигает требование по усилению защиты системного программного обеспечения, чему полностью соответствует APROL версии 4.0 и выше. Данные версии продукта содержат только те программные компоненты и функции, которые действительно необходимы программе для выполнения предусмотренных задач. Зачастую хакеры получают доступ к серверу пользуясь уязвимостями второстепенных программ, которые в принципе не должны быть установлены на сервер. "Аналогично важно закрыть неиспользуемые порты и аппаратные интерфейсы, которые, например, могут позволить злоумышленнику вставить флешку и загрузить вредоносное ПО", - отмечает Райхингер.

В заключение Райхингер высказывает следующую мысль: "Даже самая лучшая концепция безопасности не сможет защитить систему от халатного отношения к ней." Серьезные риски несут слабые пароли, плохо настроенные права доступа пользователей и несвоевременное обновление ПО. "Безопасность всегда должна быть в приоритете у операторов на заводе на протяжении всего срока службы системы."

Функциональная и информационная безопасность

Функциональная и информационная безопасность - два критически важных аспекта для любого промышленного производства. Технологии функциональной безопасности защищают людей от травм и увечий во время эксплуатации оборудования. В целях предотвращения несчастного случая или опасной ситуации технологии безопасности должны гарантировать, что машина или производственная линия будут автоматически отключены или перенастроены. Технологии информационной безопасности защищают систему от несанкционированного вмешательства человека в систему. В отношении IT-оборудования информационная безопасность подразумевает защиту от троянов, вирусов и хакерских атак. Взаимодействие между человеком и машиной становится все более тесным и роль функциональной и информационной безопасности только растёт.

Мартин Райхингер, Руководитель отдела B&R по автоматизации процессов